通过暴力打表获取浮点数对应的输入,利用mprotect实现shellcode执行,成功获取shell。

-

磐石行动高校赛2024 - AWD

首次线下参赛未获分数但获得保底三等奖,揭示了靶机漏洞及利用技巧。

-

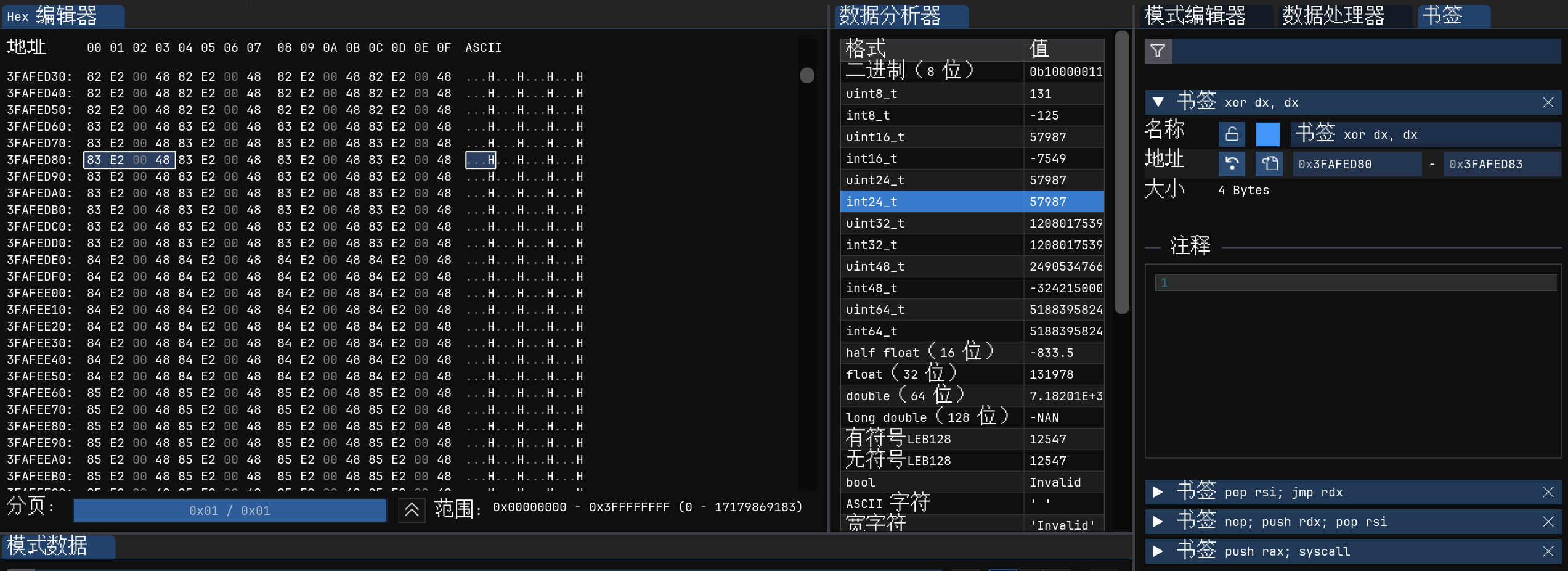

磐石行动高校赛2024 初赛 - scflaot

通过暴力打表获取浮点数对应的输入,利用可用的

writev和openat实现shellcode执行,最终获取flag。 -

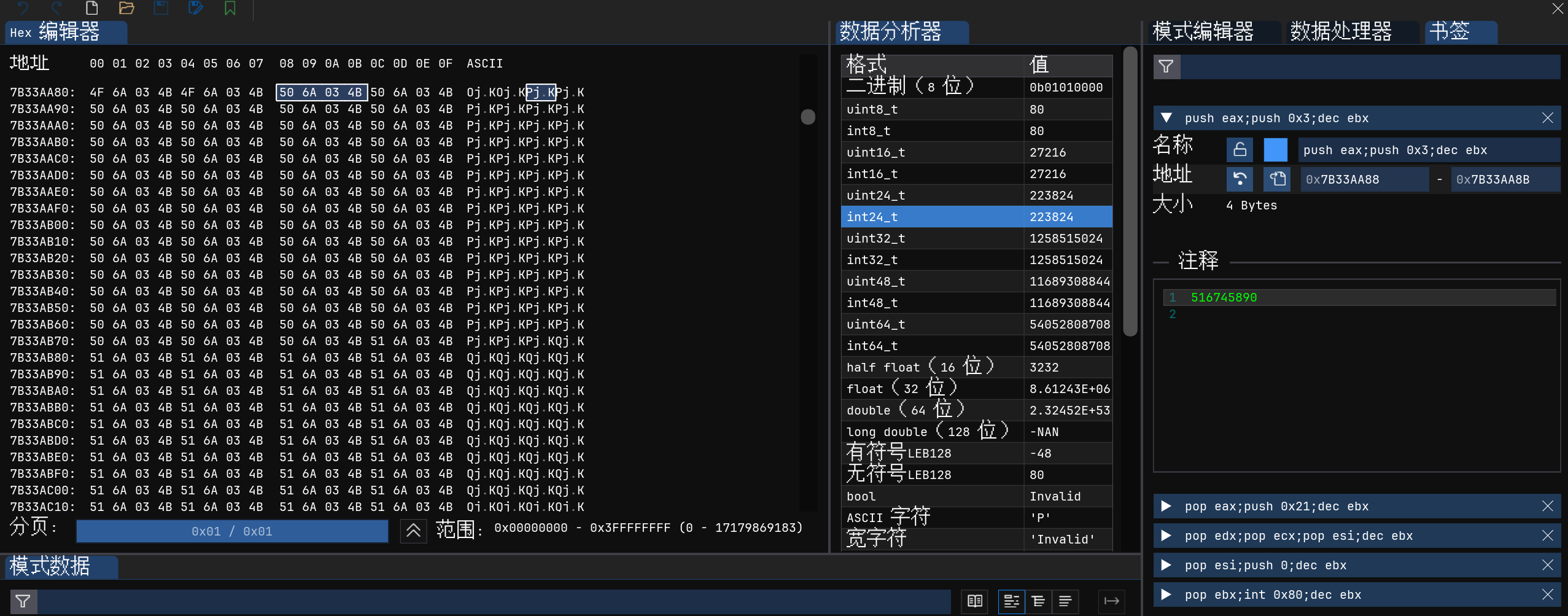

磐石行动高校赛2024 初赛 - 推箱子

通过推箱子小游戏引发缓冲区溢出,利用ROP攻击获取shell。

-

Hello Hexo

从今天开始,我正式开始使用hexo来搭博客啦,之后我也会慢慢把wp搬过来 正值暑假,也是时候做点有意义的事了,搭个博客,方便自己看,也方便别人看 这里也罗列一些博客用到的开源项目,向他们表示感谢! 有关wp中exp的约定除了最开始的几个新手赛的exp以外,其他的exp全都是按以下方式运行: 运行ipython 使用%load xxx.py加载exp 运行payload(lo)来运行ex... -

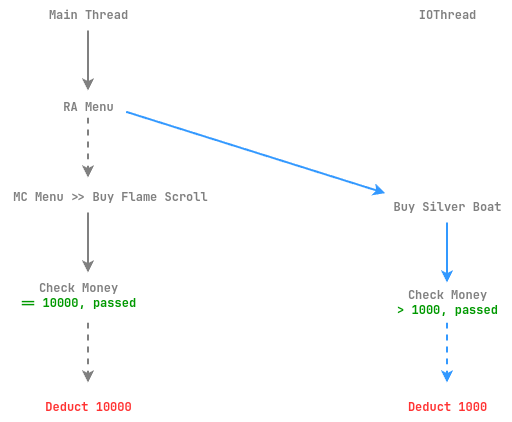

rctf2024 - taskgo

利用条件竞争和UAF漏洞,通过溢出玩家金钱和操控函数指针,成功获取程序的BackDoor地址并提取flag。

-

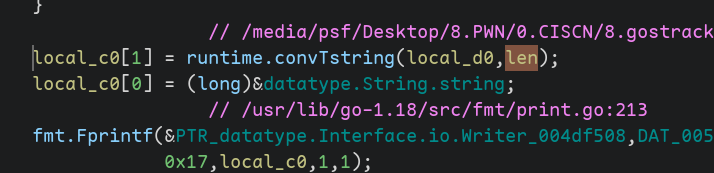

ciscn2024 - gostack

通过栈溢出控制返回地址,利用Go程序的漏洞成功执行命令获取flag。

-

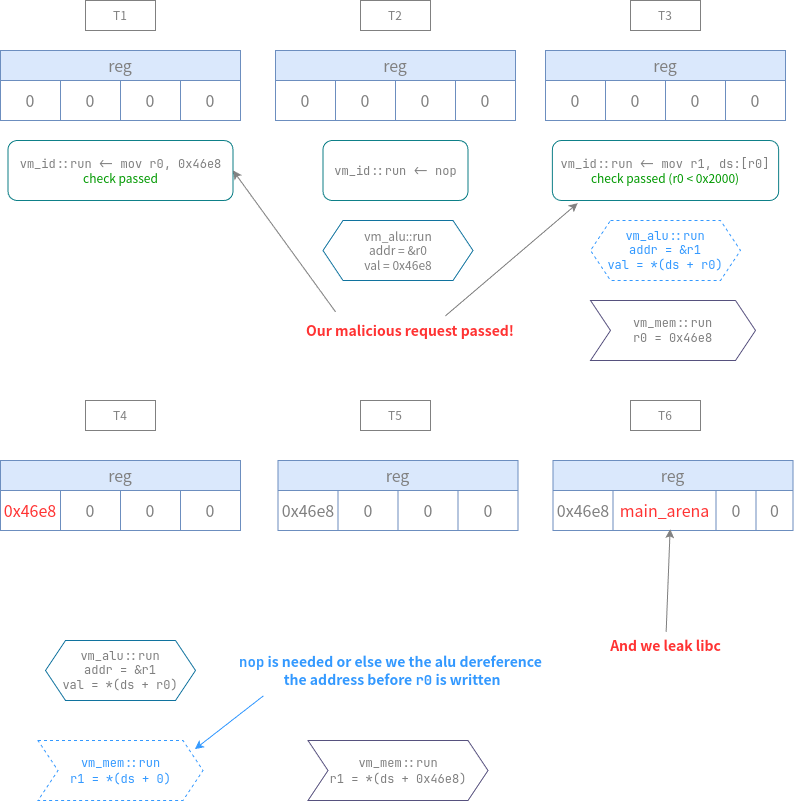

ciscn2024 - Magic VM

CTF题解Magic VM利用时序漏洞绕过检测,伪造FILE实现代码执行。

-

ningbo2024 初赛 - House of Minho

利用堆溢出技术,通过一系列精细的内存操作泄露heap和libc地址,最终实现利用“House of Apple”漏洞的攻击。

-

ningbo2024 初赛 - Wal1et

通过栈溢出覆盖

scanf@got,利用check函数中的scanf实现代码执行,最终获取flag。